使用六方金石系统阻断 LockBit 勒索软件

Beijing Mike

1. LockBit ransomware

LockBit 勒索软件于 2019 年 9 月首次出现,并迅速成为 ThreatLabz 关注的最活跃、最臭名昭著的威胁组织之一。在过去的一年里,该勒索软件有了一些重大发展,推出了两个新版本。

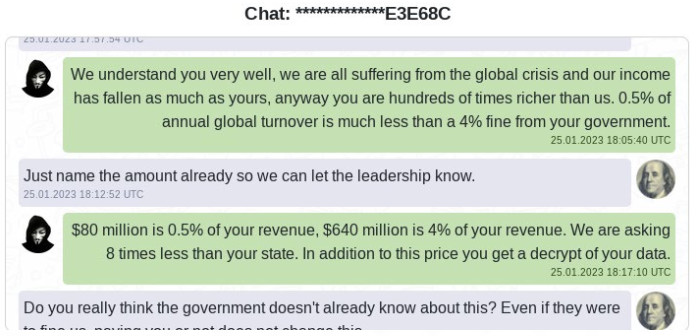

2022 年 6 月,该组织发布了 LockBit 3.0(又名 LockBit Black,因为它与已停用的 BlackMatter 勒索软件共享代码)。2022 年 9 月,LockBit 3.0 生成器被泄露。泄密后,包括 SchoolBoys 和 Bl00dy 勒索软件团伙在内的其他几个勒索软件团伙使用该生成器创建并发起了自己的勒索软件活动。2023 年 1 月,该团伙基于泄漏的 Conti 源代码创建了 LockBit Green。2023 年 4 月,该团伙似乎为 macOS 开发了勒索软件,但代码仍相当原始。去年,LockBit 开始泄露拒绝支付赎金的受害者的聊天记录。其中一组涉及英国皇家邮政集团的日志显示,赎金要求设定为 8000 万美元,以邮政服务收入的 0.5% 为基础。这是 ThreatLabz 观察到的最大赎金要求之一。

英国皇家邮政集团聊天记录泄露--赎金高达 8000 万美元

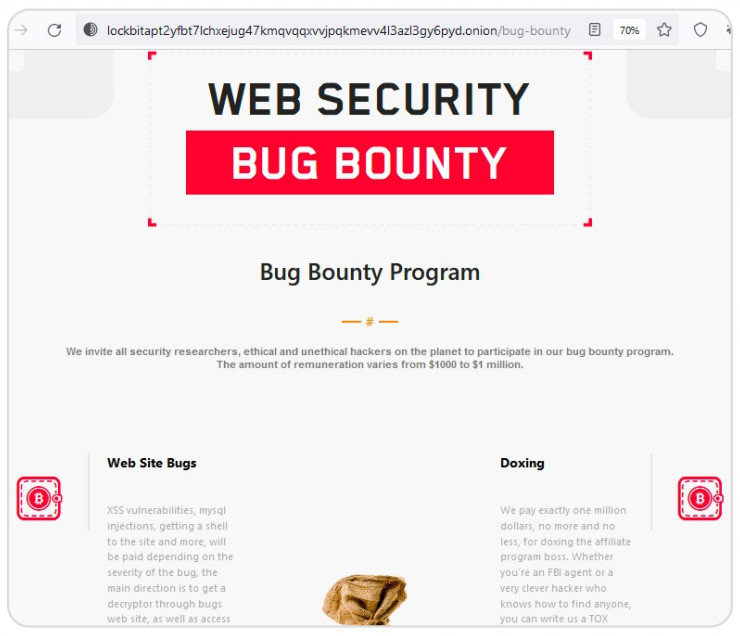

去年,LockBit 还推出了漏洞悬赏计划,鼓励研究人员报告漏洞,以获得 1000 美元到 100 万美元的赏金。

LockBit 漏洞悬赏计划截图

LockBit 利用庞大的联盟网络来实施入侵、窃取数据和部署勒索软件。其中一些联盟会员通过包含恶意附件或链接的垃圾邮件入侵企业。还有一些则利用暴力密码攻击远程桌面协议 (RDP) 或 VPN 凭据,通过初始访问代理购买被盗凭据,执行偷渡式下载,以及利用面向公众的应用程序。

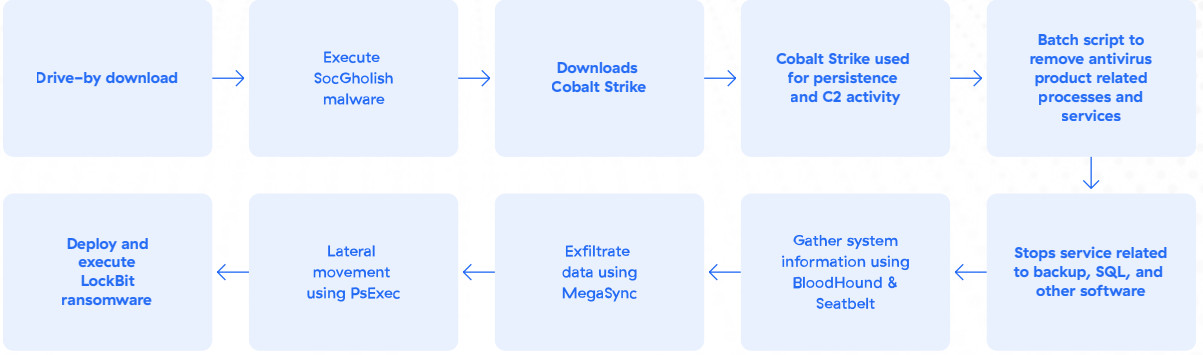

2. LockBit 感染链

以下是 LockBit 附属公司进行的一次攻击的详细描述。在这次攻击中,受害者在不知情的情况下访问了一个被入侵的网站,触发了伪装成软件更新的 SocGholish 恶意软件的偷渡式下载。一旦执行,SocGholish 就会下载一个 Cobalt Strike beacon(一种流行的后剥削工具),并利用 PowerShell 收集系统和域信息。

为了躲避检测并确保加密过程顺利无阻,该威胁行为者部署了一个批处理脚本,用于终止与杀毒软件、数据库、备份和其他程序相关的各种进程和服务,因为这些程序可能会妨碍文件加密。

此外,攻击者还使用 Seatbelt 和 BloodHound 等工具收集更多系统信息。Seatbelt 是一种侦察工具,用于提取有关用户账户、本地组、安全策略等的数据。BloodHound 可帮助识别和利用 Active Directory 漏洞。

有了这些信息和已建立的立足点,威胁者利用 PsExec 进行横向移动,使他们能够穿越受害者的网络并访问其他系统。这种横向移动技术促进了攻击在被入侵网络内的传播。

为了窃取受害者的数据,攻击者使用了 MegaSync,这是一种文件同步工具,可以将窃取的信息传输到攻击者控制的外部位置。

最后,在攻击的最后阶段,攻击者部署并执行了 LockBit 勒索软件。该恶意软件会加密受害者的文件,使其在支付赎金前无法访问。

LockBit 感染链--包括数据外渗和文件加密

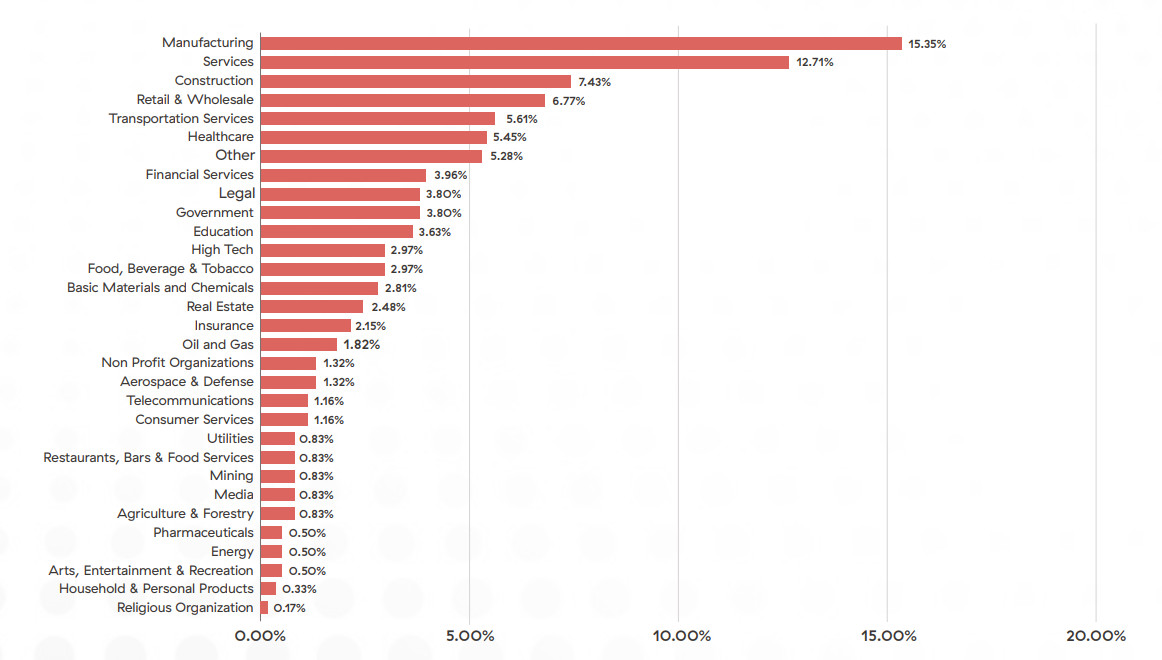

3. 按行业分类的 LockBit 感染情况

在过去的一年里,LockBit 一直以各行各业为攻击目标,其中制造业是主要目标,约占 LockBit 攻击总量的 15.35%。该行业包括汽车、电子、纺织等多个领域的商品生产企业。对这一行业的关注表明,LockBit 的目标是利用关键供应链中的漏洞,破坏运营,并有可能获取有价值的知识产权。

LockBit 对服务行业的重大攻击约占 12.71%。该行业包括各种专业、技术和支持服务提供商,因此成为 LockBit 利用敏感客户数据、财务信息和知识产权的诱人目标。

LockBit 还有大约 7.43% 的攻击针对建筑行业,其中包括建筑公司、承包商以及参与基础设施和结构建设的相关企业。针对该行业的攻击表明,LockBit 的目的可能是破坏正在进行的项目、破坏项目计划或获取宝贵的项目数据。

此外,在 LockBit 的攻击中,零售和批发行业所占比例高达 6.77%。该行业包括向消费者销售商品或通过批发分销销售商品的企业。LockBit 将这一领域作为攻击目标可能是为了破坏客户数据、财务信息或扰乱业务运营。

使用 LockBit 双重勒索攻击针对的垂直行业领域

4. 阻断 LockBit

首先,让我们说明一下我们的基本演示环境。该环境运行的是Windows 10操作系统,磁盘空间大约80GB,已安装占用的空间大约45GB。其中,测试用的文档大小约500MB,测试用的图片大小约400MB,测试用的音频、视频文件大约是1.7GB。操作系统程序空间大小约11GB,自己安装使用的工具程序空间大约是3GB。

基本测试环境

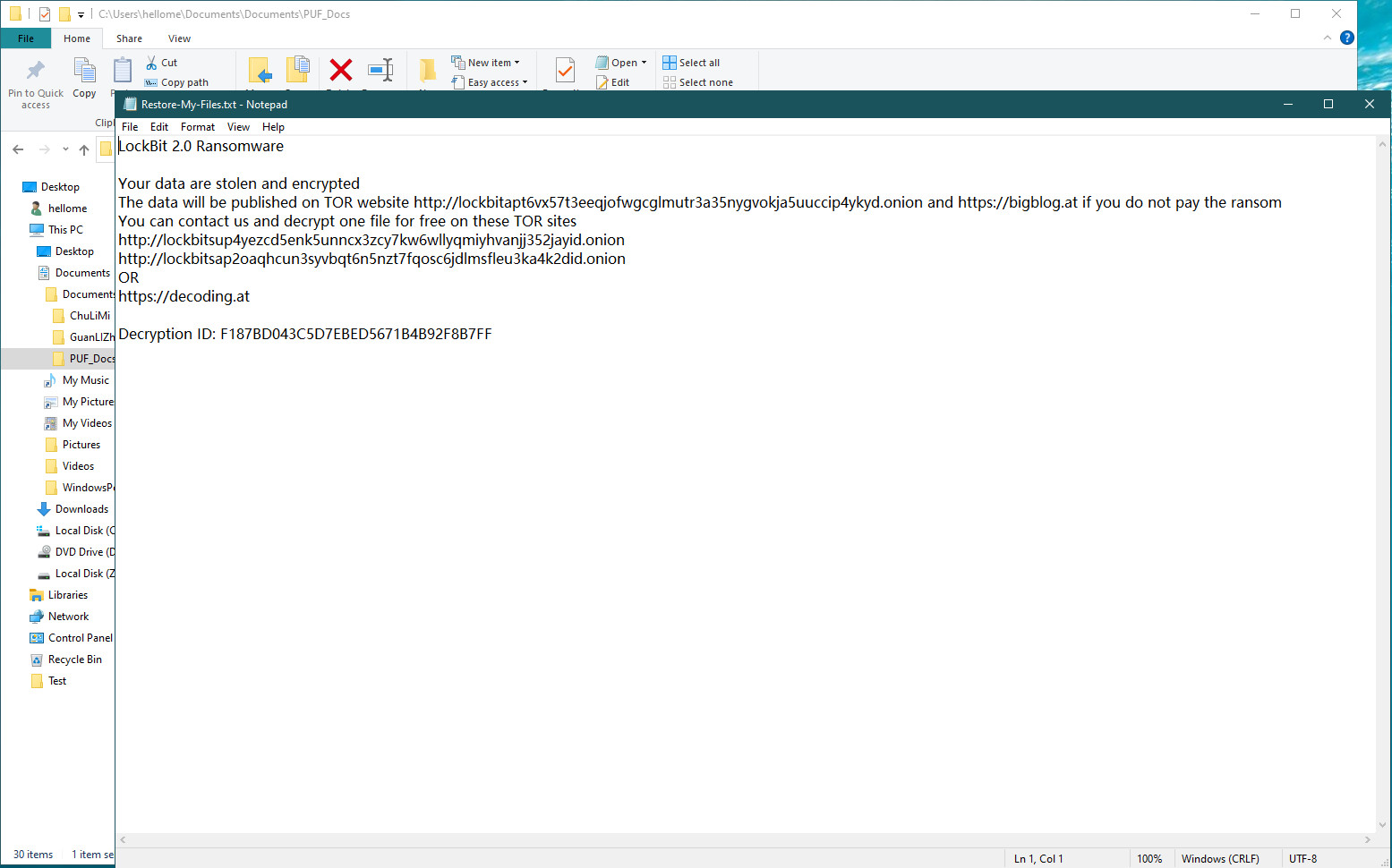

我们在测试环境中,在没有开启防护的条件下,“引爆”了 LockBit2 勒索软件。这个勒索软件样本的SHA256值是2ba9fab56458fe832afecf56aae37ff89a8b9a494f3c2570d067d271d3b97045。

该勒索软件样本在大约1分时间内,完成了针对测试环境的破坏,并留下了勒索赎金条。

LockBit2 加密了未受保护的系统

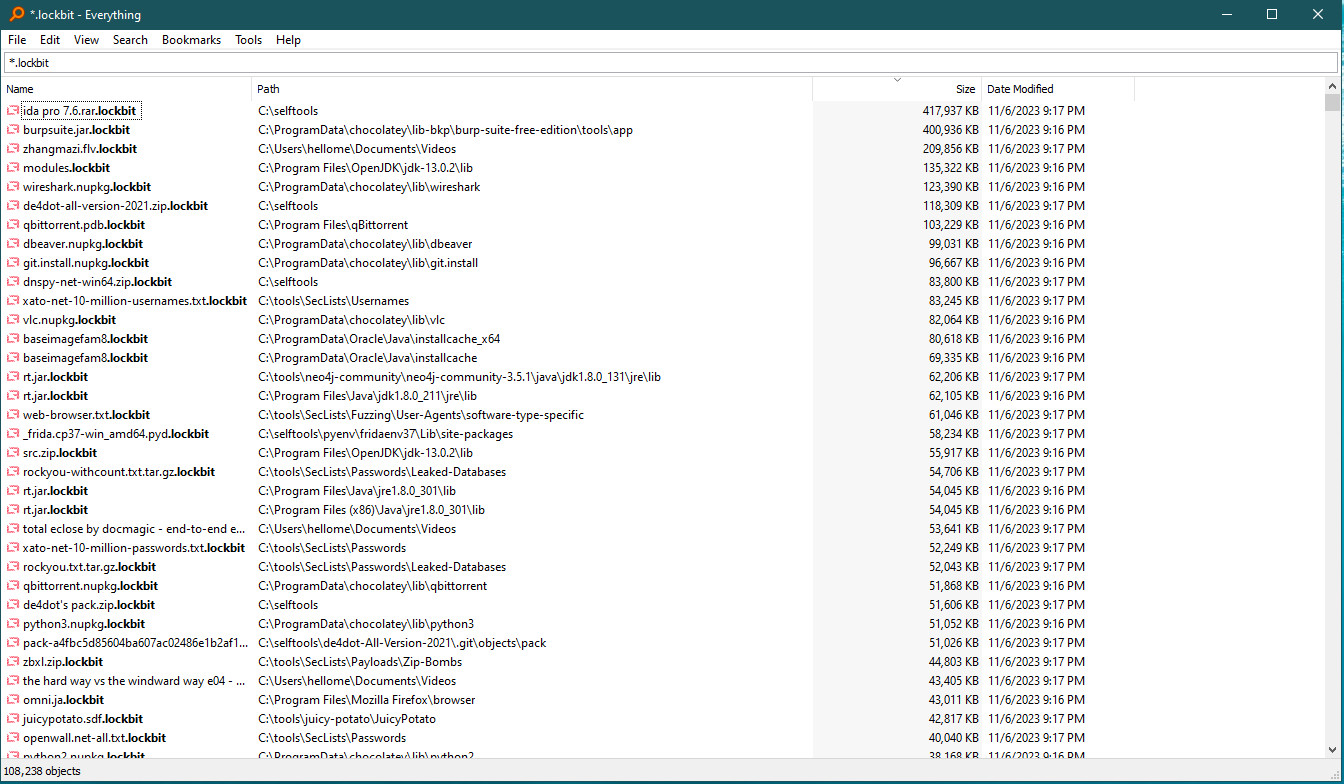

就像你看到的,在很短的时间内,该勒索软件样本加密了约110,000个文件

LockBit2 留下勒索赎金条

LockBit2 加密了大量文件

我们来看看,六方金石®™勒索软件监控阻断系统是如何阻止 LockBit 勒索软件的。

很简单,我们只是打开了主引擎的开关。六方金石®™勒索软件监控阻断系统只用了几毫秒的时间,就判断出这是一个加密型勒索软件,并阻止了它。在这次测试中,我们 “引爆 “了 LockBit 勒索软件 2 次。

在第一种情况下,系统将勒索软件作为单个进程杀死;

在第二种情况下,系统将勒索软件形成的一系列恶意"小团体"进程作为一个进程组杀死。

阻断 LockBit 勒索软件

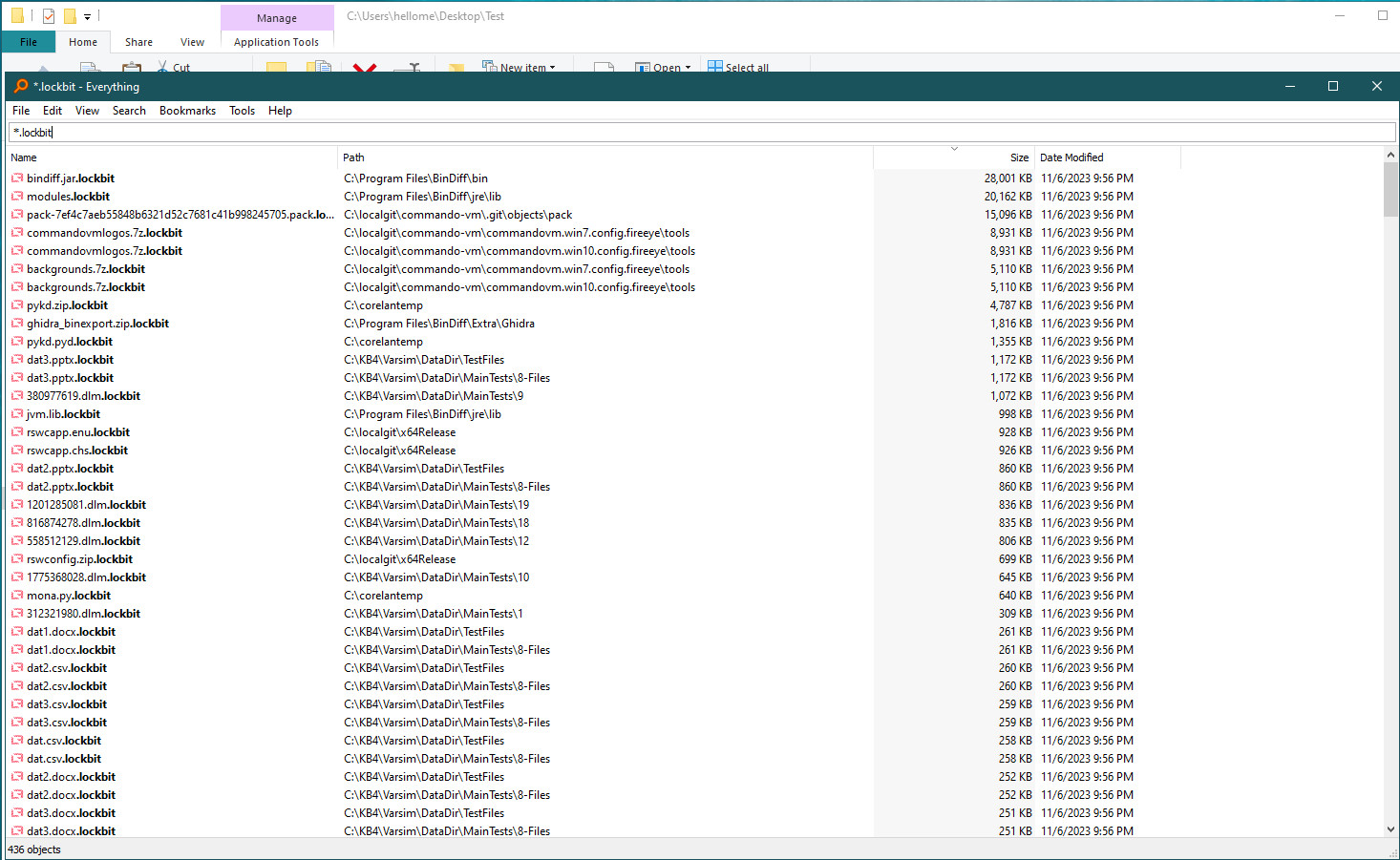

我们检查一下,为了判断这是一个勒索软件,我们损失了多少文件。

我们损失了 436 个文件

是的,我们会损失一些文件,以判断一个或一组进程是否是恶意的勒索软件。请记住,六方金石®™勒索软件监控阻断系统不基于文件校验值或者是特征码,它是一个基于行为的勒索软件监控与阻断系统。也正是因为这一技术特点,它具备防范未知勒索软件的能力。

用户不必过于担心,六方金石®™勒索软件监控阻断系统会自动备份这些“损失”的文件中的大部分文件。

使用六方金石®™勒索软件监控阻断系统非常有效!

请记住我们的口号:用密码技术对抗勒索软件!