勒索软件的威胁与日俱增

Beijing Mike

勒索软件是一种恶意软件,其设计目的历来是加密数据,使依赖这些数据的系统无法使用。然后,恶意行为者会索要赎金以换取数据解密。自 2019 年以来,我们看到勒索软件攻击的数量大幅上升,许多公司的 IT 基础设施和数据面临加密,许多公司的数据被不同的勒索软件团伙窃取。

全球许多组织都面临过勒索软件攻击,而且从统计数据来看,受到影响的大型组织的数量似乎还在上升。但是,勒索软件在过去几年中是否有所发展?

勒索软件主要被攻击者用来利用基础架构中最薄弱的环节,然后使用某种形式的加密方法对数据和基础架构进行加密。加密完成后,他们会留下一张赎金条,然后等待。访问原始数据(或解密)的唯一途径是使用数字货币向攻击者购买解密工具。

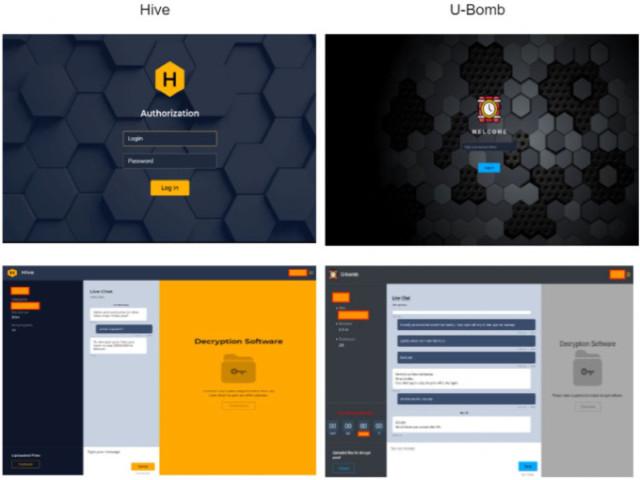

Hive (左) 和 U-Bomb (右) 赎金聊天门户

勒索软件操作者聊天支持

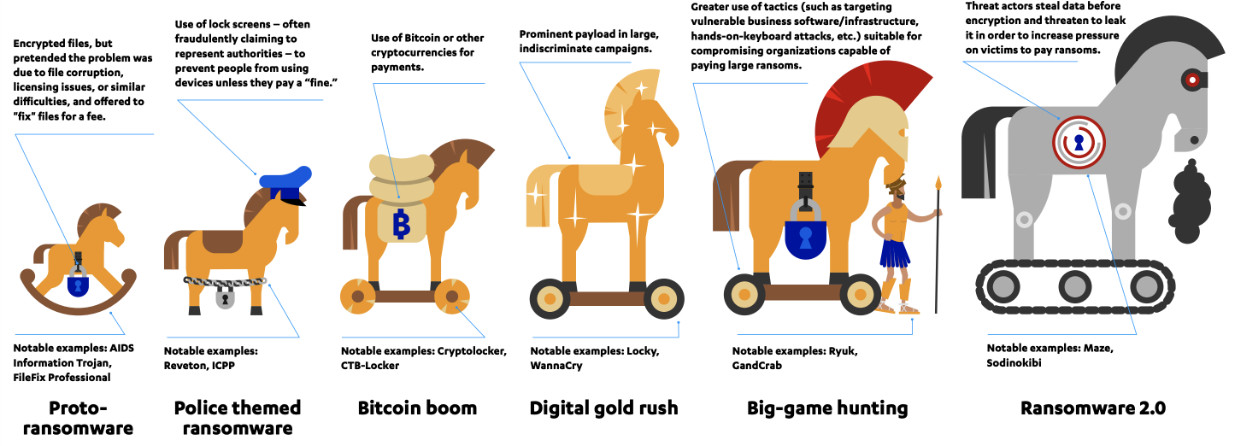

勒索软件的演变可以用下面的插图来直观说明。

Evolution of ransomware

下面让我们更详细地描述一下它的演变过程。

第一次已知的勒索软件攻击发生在 1989 年,当时一位名叫约瑟夫-波普的生物学家向世界卫生组织国际艾滋病会议的与会者发送了受感染的软盘。磁盘中包含一个程序,该程序会加密受害者的文件,并要求受害者支付 189 美元的赎金以换取解密密钥。多年来,勒索软件有了很大的发展,已成为最突出、危害最大的网络威胁类型之一。

早期历史:

被称为 “屏幕锁定器 “的早期勒索软件谎称可以加密文件。Gameover Zeus 僵尸网络的出现是一个重要的转折点,它开始部署名为 CryptoLocker 的勒索软件变种,以那些通过电汇/自动转账欺诈手段无法直接获利的系统为目标。这标志着勒索软件的发展发生了重大转变,从单纯的屏幕锁定策略转变为真正的加密攻击。

勒索软件蠕虫:

勒索软件开始利用类似蠕虫病毒的功能在网络和连接系统中快速传播。这使其能够自主传播,感染多个设备和系统,而不需要用户的直接交互。NotPetya 和 WannaCry 等臭名昭著的蠕虫病毒已经证明了其造成广泛破坏和经济损失的潜力。

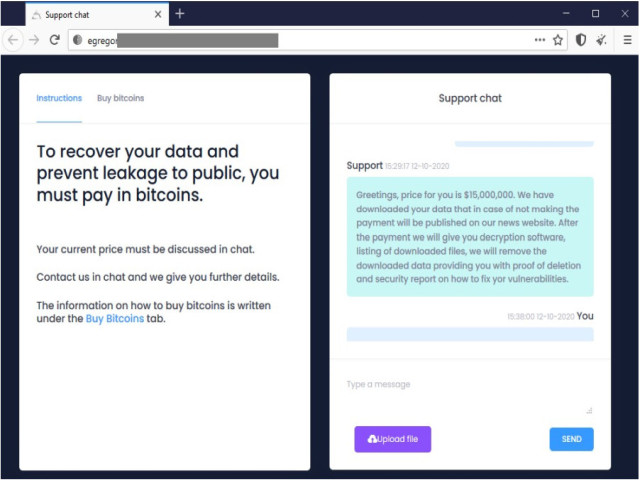

勒索软件谈判和支付流程:

为方便赎金谈判和支付,网络犯罪分子建立了专业的客户支持系统。他们通常在收到付款后提供解密工具或解锁代码。使用加密货币支付使犯罪分子更容易保持匿名性。

先进的加密和规避技术:

随着网络安全措施的改进,勒索软件开发者开始采用更复杂的加密算法和技术来逃避检测。这包括使用非对称加密,即加密和解密使用不同的密钥,这使得在没有私人密钥的情况下破解加密更具挑战性。

有针对性的勒索软件:

网络犯罪分子不再不分青红皂白地进行攻击,而是开始瞄准特定的组织,特别是那些控制着宝贵数据或关键基础设施的组织。威胁行动者进行广泛的侦察,以确定漏洞并设计有针对性的攻击。

勒索软件即服务(RaaS):

随着 RaaS 平台的兴起,勒索软件演变成了一种有利可图的商业模式,网络犯罪分子可以从开发人员那里购买或租赁勒索软件变体和基础设施,从而简化了分发流程。这导致攻击数量大幅增加,因为更多技术能力有限的个人可以实施勒索软件活动。

以关键基础设施为目标:

近年来,针对关键基础设施(包括医疗保健系统、政府机构和公用事业)的勒索软件攻击惊人地增加。这些攻击有可能造成严重破坏、危及生命并导致重大经济损失。2021年的Colonial Pipeline攻击就是一个显著的例子。

供应链攻击:

REvil 勒索软件事件是一起著名的供应链攻击事件,数千名下游客户因Kaseya漏洞而受到攻击。攻击者重点利用供应链中最薄弱的环节,利用他们对数据或系统的访问权限。有些攻击是机会性的,执行迅速,目标是有价值的资产,如 Lapsu$ 事件。在其他情况下,这些攻击会演变成复杂的多阶段勒索软件活动,可能会影响主要目标及其合作伙伴和客户。

与前一年相比,2023 年(2022 年 4 月至 2023 年 4 月期间跟踪)的勒索软件攻击增加了 37% 以上1 2, 企业平均支付的赎金超过 100,000 美元3, 平均提出的勒索金额为 530 万美元4。

勒索软件的扩散继续对全球组织、个人和关键基础设施构成重大威胁。网络犯罪分子不断调整和完善他们的策略,利用泄露的源代码、先进的加密方案和新兴的编程语言来最大限度地提高他们的非法收益。

随着网络犯罪分子不断调整和完善其战术和技术,勒索软件也在不断演变。为了防范这种不断变化的威胁,个人、组织和政府必须保持警惕,并实施最新、最强大的网络安全措施。

然而,勒索软件的更新和迭代速度如此之快,变种数量如此之多,攻击形式如此之多,以至于无法通过传统的病毒防护系统来防止其入侵用户的网络和应用程序。

Titaniam 的《2022 年数据渗出和勒索状况报告》发现,攻击者在超过 60% 的情况下会在攻击中取得成功5。

-

超过 70% 的受访组织在过去 5 年中受到过攻击。

-

68%的受攻击者的数据被外泄,其中 60% 随后遭到勒索。与 5 年前相比,数据外泄率上升了 106%。

-

虽然超过 75% 的受访企业已实施了所有三大类勒索软件保护(即预防/检测、备份/恢复以及传统数据保护),但大多数受访企业(60%)被迫屈服于勒索要求。

-

超过 99% 的研究参与者正在寻找更好的数据保护工具,以应对勒索软件和勒索行为。

这证明,传统的数据安全工具完全不足以管理这些攻击的风险和影响。

六方金石®™勒索软件监控阻断系统是一款针对加密类型勒索软件的防御系统。与常规的以特征码为基础的静态防御产品不同,它以丰富全面的系统级行为监测为工程基础,以对加密操作的准确判断为理论支撑,实现对加密类型勒索软件的实时监测与发现,并具备在出现加密勒索行为时及时阻断的联动化保护能力,能够为用户提供有效的防加密勒索能力,并且对未知加密勒索软件具有很强的防控能力,可以帮助企业加强防御,预测潜在的勒索软件攻击,并有效应对,减轻其影响。

下面,让我们来看看这款革命性的反勒索软件产品。

请记住我们的口号:用密码技术对抗勒索软件!

-

Verizon Data Breach Report 2022: average ransomware payment $170,404 in 2022 ↩︎

-

McAfee Labs 2022 Threat Report: average ransomware payment was $112,446 in 2022 ↩︎

-

IBM X-Force Threat Intelligence Index 2022: average ransomware payment was $312,493 in 2022 ↩︎

-

Coveware Ransomware Report 2022: average ransomware demand for enterprises was $5.3 million in 2022 ↩︎

-

Titaniam Ransomware Research Report: State of Data Exfiltration and Extortion 2022 ↩︎